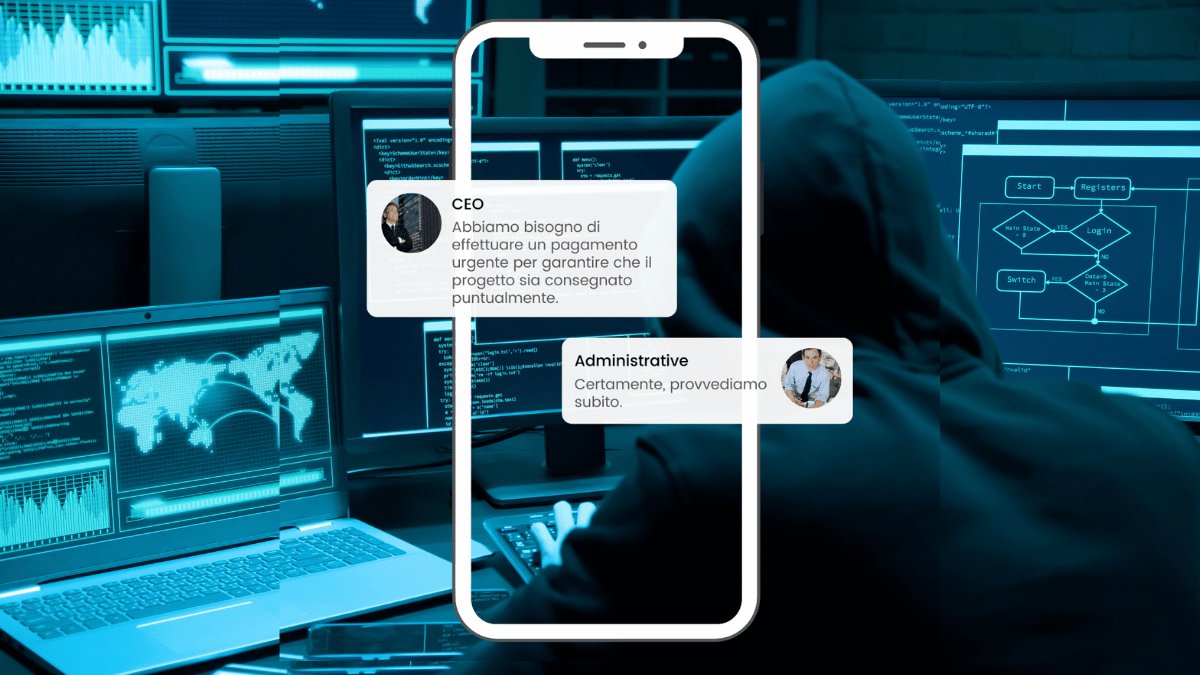

AGGIORNATO A LUGLIO 2025 La truffa del CEO BEC (Business Email Compromise) è un attacco…

Rapporto Clusit 2025 (aggiornamento di metà anno)

Il Rapporto Clusit rappresenta il documento più importante in Italia sulla sicurezza informatica

Il Rapporto Clusit è, da oltre un decennio, la lente con cui leggere in modo sistematico l’evoluzione degli incidenti cyber in Italia e nel mondo. Il valore del documento non risiede soltanto nella quantità del campione analizzato – migliaia di attacchi di pubblico dominio – ma nella coerenza metodologica adottata anno dopo anno, che consente a imprese, PA e policy maker di comparare i dati con affidabilità e ricavarne trend utili a decisioni operative e strategiche. L’aggiornamento di ottobre 2025 copre il primo semestre dell’anno e offre una duplice prospettiva: la panoramica globale e il focus sull’Italia, con particolare attenzione alle dinamiche che rendono il nostro Paese un bersaglio anomalo per volumi e caratteristiche.

Nel primo semestre 2025 aumentano frequenza e gravità: una tendenza ormai consolidata

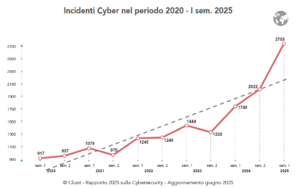

Il primo semestre del 2025 conferma due linee di tendenza che osserviamo da più anni: gli incidenti crescono in numero e peggiorano in gravità.

A livello globale, Clusit censisce 2.755 eventi: è un salto di +36% rispetto al semestre precedente e segna un record storico per un singolo periodo di rilevazione. La media mensile supera quota 450 eventi e, soprattutto, cresce la quota di casi classificati a impatto alto o critico (oltre l’80%), segnale che gli attaccanti riescono più spesso a trasformare le violazioni in disservizi rilevanti, estorsioni, blocchi di produzione o compromissioni della filiera. Anche il mix delle tecniche aiuta a spiegare l’aumento della severity: il malware (ransomware in primis) resta responsabile di circa un quarto degli incidenti, ma accelerano sia gli exploit di vulnerabilità – incluse zero-day – sia i DDoS, spesso legati a campagne di hacktivism.

Questo contesto, già di per sé allarmante, suggerisce che la velocità di attacco e la superficie esposta stiano crescendo più rapidamente rispetto alla capacità media di prevenzione e risposta delle organizzazioni.

Analisi dei principali incidenti cyber del I semestre 2025 a livello mondiale

Sul piano globale, il Rapporto evidenzia una netta predominanza del cybercrime come motivazione: 87% degli incidenti analizzati, con Espionage/Sabotage e Information Warfare in calo e Hacktivism in aumento, presumibilmente per l’effetto di tensioni geopolitiche e contesti di protesta organizzata.

Nelle tecniche, il malware genera circa 1 incidente su 4; aumentano gli eventi scaturiti da vulnerabilità (che in sei mesi raggiungono già l’83% del 2024) e i DDoS, che in valore assoluto percorrono la stessa traiettoria di crescita, sostenuti da campagne attiviste e da botnet sempre più potenti. Non banale il dato “Undisclosed”: 34% degli incidenti non riporta in modo pubblico la tecnica primaria, una spia della persistenza di divulgazioni parziali o tardive.

Per settori, emergono dinamiche degne di attenzione: Manufacturing e Transportation/Storage corrono, raggiungendo in sei mesi rispettivamente il 90% e il 110% del totale 2024; Government/Military/LE si conferma in quota alta; Healthcare presenta un salto nella severity critica, indice di attacchi progettati per massimizzare l’impatto su continuità operativa e negoziazione.

A livello di geografia, le Americhe pesano il 35%, l’Europa il 25%, mentre l’Asia sale al 19% e registra un +121% in valore assoluto rispetto all’intero 2024, superando in 6 mesi i volumi dello scorso anno: un segnale di spostamento dell’attenzione criminale e di crescita della superficie digitale nel continente.

Record storico

I 2.755 incidenti del primo semestre 2025 rappresentano il valore più alto mai registrato in un semestre da quando il Rapporto monitora in modo strutturato la fenomenologia degli attacchi. Il dato è rilevante non solo per la quantità, ma per la densità: nei primi 6 mesi del 2025 si concentra una quota cospicua del totale storico recente, con mesi che superano ampiamente le medie degli anni precedenti.

Il salto non è omogeneo: a crescere, oltre ai volumi, sono soprattutto gli incidenti capaci di generare interruzioni di servizi e impatti reputazionali prolungati, e qui convergono tre fattori: sfruttamento più rapido di vulnerabilità (anche note ma non patchate), approccio “as-a-service” alla criminalità (toolkit, RaaS, broker di accessi) e automatizzazione delle campagne, inclusi i DDoS massivi che traggono forza da botnet IoT e server compromessi.

In altre parole, la scala degli attacchi e la ripetibilità dei playbook criminali generano una produttività dell’offensiva che alza l’asticella di difesa per qualunque organizzazione, indipendentemente dal settore.

Insufficienza delle contromisure

Il Rapporto sottolinea un aspetto cruciale: nonostante la crescente attenzione alla sicurezza, numero e gravità degli incidenti continuano a salire. Ciò suggerisce che, in molte realtà, gli investimenti siano insufficienti in assoluto o mal allocati.

La fotografia del primo semestre 2025 evidenzia quattro gap frequenti.

Primo: gestione delle vulnerabilità e patching non adeguati al ritmo con cui si scoprono e si sfruttano le falle; a supporto, il dato che gli incidenti “vulnerabilities” crescono velocemente e presentano una quota di impatti critici significativa.

Secondo: monitoraggio e telemetria carenti (assenza di SOC 24/7, scarsa copertura degli endpoint/OT, logging non centralizzato), che allungano i tempi di scoperta e risposta; ricordiamo che gli attacchi con severity Alta/Critica superano l’80% del totale.

Terzo: continuità operativa e DDoS mitigation non “always-on”, particolarmente problematiche in presenza di campagne hacktiviste coordinate che colpiscono servizi pubblici o infrastrutture.

Quarto: formazione e identity security non pervasive (MFA, gestione privilegi, hardening), con un calo degli incidenti da phishing solo dove questi controlli sono effettivamente adottati in modo capillare.

La somma di questi elementi spiega perché la curva degli attacchi, anche a parità di spesa, non accenni a rallentare: è necessario riallocare verso presidi tecnici e organizzativi che riducono la finestra di esposizione e i tempi di risposta, non solo verso adempimenti formali.

L’Italia continua a subire in modo sproporzionato

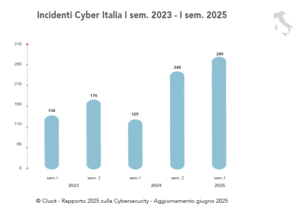

Nel primo semestre 2025, l’Italia concentra il 10,2% degli incidenti mondiali censiti, in lieve peggioramento rispetto ai livelli storici dello stesso periodo e in continuità con la tendenza degli ultimi anni (era 9,9% nel 2024).

Per un Paese che pesa meno del 3% sul PIL globale, questa incidenza è sproporzionata e ha effetti concreti: impatto sulla continuità dei servizi pubblici, frizioni lungo la supply chain delle imprese manifatturiere, pressioni reputazionali e regolamentari crescenti.

Analisi degli incidenti cyber in Italia

Guardando dentro il perimetro nazionale, il Rapporto conta 280 incidenti gravi nel primo semestre del 2025, cioè circa i tre quarti di tutto il 2024 in soli sei mesi: un’accelerazione che indica una tendenza stabile e non episodica del fenomeno.

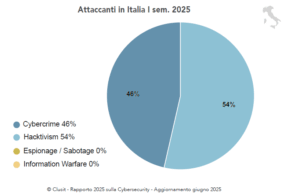

La scomposizione per attaccanti mostra una netta prevalenza dell’hacktivism (54%) sul cybercrime (46%), elemento di discontinuità con il dato mondiale e con gli anni precedenti in Italia. Le tecniche riflettono questa anomalia: i DDoS toccano il 54% degli episodi, molto oltre il 9% globale; malware al 20% e “undisclosed” al 15%: in molti casi la tecnica non viene resa pubblica, riducendo la qualità dell’intelligence condivisa e la capacità di prevenzione.

Nei settori, il quadro è altrettanto peculiare: Government/Military/Law Enforcement assorbe il 38% degli incidenti, con un volume +600% rispetto allo stesso periodo del 2024 e +179% rispetto a tutto il 2024; Transportation/Storage sale al 17% e supera in sei mesi 1,5× il totale 2024, a conferma di una pressione costante sulla logistica e sui servizi di trasporto; Manufacturing e Healthcare restano ad alta attenzione per frequenza e impatti.

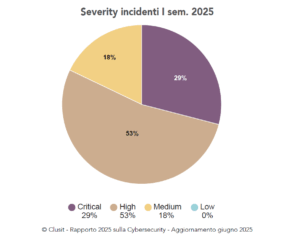

Analisi della “Severity” degli incidenti in Italia

Il tema della gravità è quello che, forse, più incide sul rischio d’impresa: a parità di numero di eventi, ciò che conta è quanto un attacco interrompe l’operatività, compromette dati/processi critici e genera costi diretti e indiretti. Nel primo semestre 2025 la quota di incidenti a impatto alto/critico supera in Italia l’80%, in linea con il dato globale, ma la distribuzione per settori e tecniche mostra variazioni significative. Nel Healthcare, ad esempio, la quota di casi critici raddoppia rispetto al 2024. Nel Manufacturing, gli incidenti critici passano da circa 20% a circa 30%.

Cosa significa operativamente per aziende e PA

I dati qui sopra analizzati portano a tre priorità immediate.

1) Detection & Response: aumentare profondità e ampiezza della telemetria (endpoint, rete, identità, log applicativi), con SOC 24/7 e piani di risposta agli incidenti testati; in assenza di queste misure, i tempi di scoperta restano troppo alti rispetto alla velocità degli attaccanti.

2) Vulnerability & Patch Management: la crescita degli incidenti legati a vulnerabilità impone mappatura e monitoraggio continui dell’inventario IT/OT e delle risorse cloud, gestione strutturata delle finestre di patching, remediation basata sul rischio e controllo dello shadow IT/OT; in questo ambito NIS2 richiede processi misurabili e verificabili.

3) Continuità operativa e formazione personale: in presenza di campagne hacktiviste, i sistemi di protezione e controllo H24 e l’integrazione con i piani di business continuity e crisis communication diventano essenziali. In parallelo, due filoni trasversali si confermano determinanti: la gestione delle identità e degli accessi (autenticazione a due fattori ovunque, gestione privilegi, hardening) e formazione del personale, che il Rapporto collega a una riduzione del peso del phishing laddove adottate con coerenza.

La priorità è limitare l’impatto

I numeri del primo semestre 2025 lo dimostrano con chiarezza: oggi la domanda non è più se un’azienda verrà colpita, ma quando accadrà e con quale impatto. La differenza la fanno preparazione e disciplina: inventario e patching continui, SOC 24/7, piani di incident response e business continuity provati sul campo, protezione di identità e accessi, formazione del personale e cifratura dei dati.

È questo il senso operativo dei requisiti introdotti da NIS2 e DORA: trasformare l’inevitabile tentativo di attacco in un evento gestibile, contenendo danni, tempi di fermo e costi. Per chi desidera rafforzare la propria postura di sicurezza, Comitel può affiancare l’azienda nella valutazione del rischio, nella definizione dei controlli prioritari e nell’implementazione delle misure più efficaci.