Il Rapporto Clusit rappresenta il documento più importante in Italia sulla sicurezza informatica Il Rapporto…

Social engineering, cos’è e come difendersi

AGGIORNATO AL 04/11/2025

Il social engineering, o ingegneria sociale, è una tecnica di manipolazione psicologica utilizzata dai criminali informatici per indurre le persone a rivelare informazioni riservate o a compiere azioni che potrebbero compromettere la sicurezza di un sistema. Questo tipo di attacco sfrutta la fiducia e la disattenzione delle vittime, bypassando le misure di sicurezza tecniche e sfruttando il “fattore umano”.

Gli attacchi di social engineering possono avvenire tramite email, telefonate, SMS e persino con interazioni dirette. L’obiettivo è sempre lo stesso: ottenere accesso a informazioni riservate o indurre le vittime a compiere azioni dannose per la sicurezza aziendale. In molti casi, l’ingegneria sociale può essere estremamente difficile da rilevare, poiché si basa su metodi psicologici piuttosto che tecnici.

Cos’è il social engineering

Con il termine social engineering si intende l’insieme di tecniche con cui un attaccante manipola le persone per ottenere qualcosa che normalmente non otterrebbe: informazioni sensibili, accesso a sistemi interni, autorizzazioni di pagamento, azioni operative che aprono la strada a una violazione.

L’elemento centrale è che il bersaglio non è la tecnologia, ma il fattore umano. L’attaccante non forza direttamente un sistema informatico: costruisce fiducia, urgenza o falsa legittimità, e porta la vittima a compiere volontariamente un’azione che genera l’incidente di sicurezza. È un approccio particolarmente efficace nelle aziende perché sfrutta processi quotidiani (richieste via email, telefonate di assistenza, solleciti amministrativi, messaggi “urgenti” della direzione) che di norma nessuno percepisce come pericolosi.

A differenza di altre minacce, il social engineering mira a ottenere la fiducia delle vittime, spesso presentandosi come figure autorevoli o familiari. Questo rende l’ingegneria sociale particolarmente pericolosa, poiché può aggirare anche le misure di sicurezza più avanzate.

Quale relazione esiste tra il social engineering e il concetto di autorevolezza?

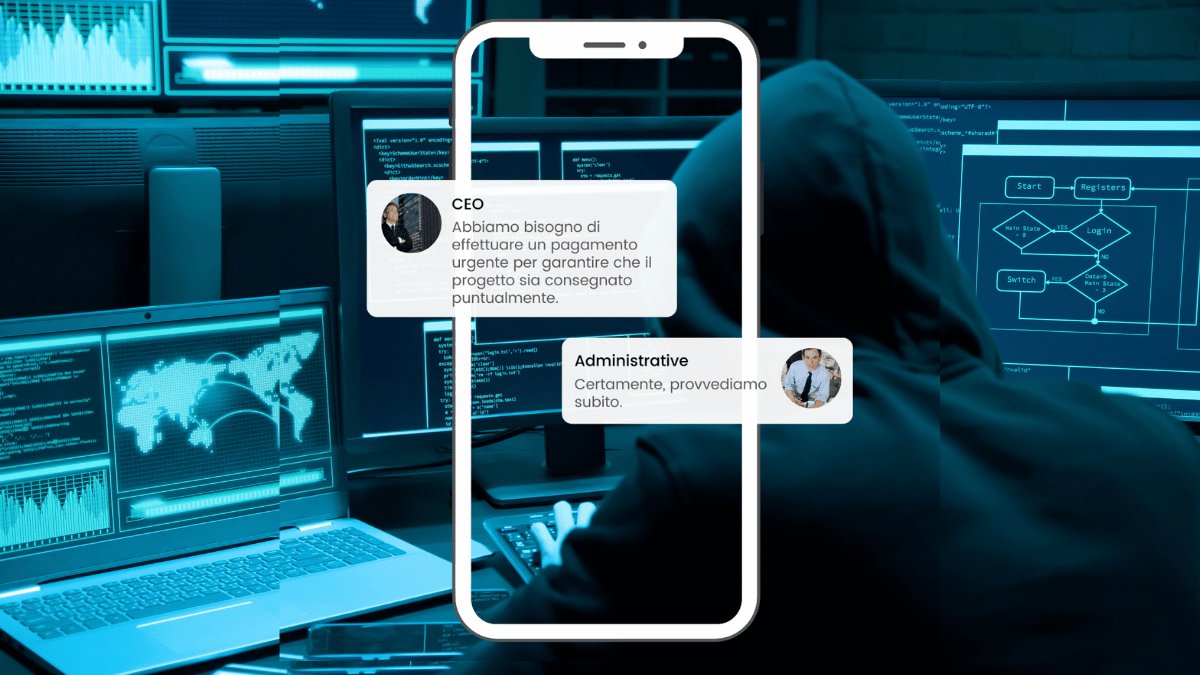

Uno dei motivi per cui il social engineering funziona è la leva dell’autorevolezza percepita. L’attaccante si presenta come qualcuno che ha il diritto di chiedere: il CEO che chiede un bonifico urgente, il responsabile IT che “deve verificare le credenziali”, il fornitore abituale che comunica un nuovo IBAN per il pagamento di una fattura.

Richiamando una figura riconosciuta come autorevole, l’attaccante riduce il livello di controllo critico della vittima. Se la richiesta arriva “dall’alto”, la priorità diventa eseguire rapidamente, non verificare. A questa leva si affiancano spesso altre pressioni psicologiche: l’urgenza (“mi serve entro mezz’ora”), la minaccia implicita (“se non procediamo oggi rischiamo il blocco del servizio”), o la promessa di un vantaggio immediato (“ti sblocco l’account subito, ma mi servono i tuoi dati di accesso”).

In pratica, l’ingegneria sociale sfrutta dinamiche molto comuni in azienda: rispetto della gerarchia, fiducia negli interlocutori abituali, abitudine a dare supporto rapido ai colleghi. Questo rende il social engineering particolarmente insidioso perché il messaggio fraudolento non appare “strano”: ricalca linguaggio, tono e contesto delle comunicazioni interne di tutti i giorni.

Differenze rispetto ad altre minacce

Il social engineering si distingue da altre minacce informatiche per almeno due aspetti:

- Negli attacchi tradizionali di tipo tecnico (malware, exploit su una vulnerabilità, scansioni automatiche della rete) l’obiettivo è violare direttamente un sistema informatico. Nel social engineering l’obiettivo è convincere una persona ad aprire quella porta dall’interno.

- Anche in presenza di misure tecnologiche solide (antivirus aggiornati, filtri antispam, autenticazione a più fattori), un attacco di social engineering può andare a segno se l’utente si fida e collabora. Per questo motivo la protezione non è solo tecnica ma anche organizzativa: procedure di verifica, doppio controllo sulle richieste di pagamento, formazione del personale su come riconoscere richieste anomale.

Tecniche di ingegneria sociale

Tutte le tattiche di ingegneria sociale condividono un principio: spingere la vittima ad agire in fretta, facendo leva su fiducia, urgenza o autorevolezza. Capire come funzionano aiuta a riconoscerle prima di cadere nella trappola. Di seguito analizziamo come si sviluppano le tecniche di social engineering più diffuse, tra cui rientrano phishing, smishing, vishing.

Quale relazione esiste tra social engineering e phishing?

Nel linguaggio della sicurezza, social engineering e phishing possono essere correlati: il phishing è una tecnica di social engineering che utilizza l’email (o canali analoghi). In questo tipo di attacco, l’hacker invia email che sembrano provenire da fonti affidabili, come un collega o una banca, per indurre la vittima a rivelare informazioni sensibili o a cliccare su un link dannoso. Spesso, le email di phishing sono progettate per sembrare legittime, con loghi ufficiali e un linguaggio formale che rafforza l’illusione di autenticità.

In pratica, quando parliamo di “social engineering e phishing” parliamo di un rapporto approccio-metodo: il social engineering è la strategia, il phishing è la tattica di ingegneria sociale più diffusa.

Qual è una misura efficace per difendersi dal phishing? Introdurre procedure di doppia verifica (call-back su numeri ufficiali) e abituarsi a controllare domini/URL prima di agire riduce significativamente il rischio.

Come funziona lo smishing?

Lo smishing applica la medesima tecnica di social engineering agli SMS e alla messaggistica. Un testo breve segnala un problema o un vantaggio immediato (consegna bloccata, accesso sospeso, rimborso disponibile) e include un link abbreviato che porta a una pagina di login o a un form di pagamento. Questa tattica di ingegneria sociale è efficace perché sfrutta il contesto “mobile”: lo schermo ridotto rende meno evidente l’URL, e l’aspettativa di comunicazioni rapide (corrieri, banche, servizi pubblici) spinge a reagire.

Un’indicazione pratica: evitare di cliccare link ricevuti via SMS, raggiungendo il servizio da canali ufficiali o dall’app già installata; in azienda, segnalare subito ogni messaggio sospetto al team IT.

Che cos’è il vishing

Il vishing è la versione telefonica del social engineering. Una tecnica di ingegneria sociale in cui l’attaccante chiama la vittima fingendosi un interlocutore autorevole (banca, fornitore, help desk interno), spesso utilizzando lo spoofing del numero per far apparire la chiamata come legittima. Lo schema tipico prevede la creazione di urgenza (“notiamo attività anomala, verifichiamo insieme”) e la richiesta di informazioni riservate o di eseguire un’azione immediata, come installare un software di assistenza remota o confermare un codice OTP.

Come se non bastasse, oggi il rischio cresce ulteriormente con l’uso dell’intelligenza artificiale che clona la voce di colleghi o familiari e rende la chiamata ancora più credibile.

La difesa più efficace è interrompere la chiamata e richiamare il contatto tramite un numero ufficiale già noto; nelle aziende, è utile una policy che vieti la condivisione di credenziali o codici per telefono e che preveda sempre la verifica tramite canali indipendenti.

Esempi di ingegneria sociale

Quando parliamo di esempi di ingegneria sociale in azienda, vediamo schemi ricorrenti che sfruttano processi quotidiani e ruoli specifici. Ecco quattro scenari tipici nelle PMI.

Truffa del CEO (BEC)

Tra gli esempi di ingegneria sociale più insidiosi c’è la truffa del CEO (BEC): un messaggio che sembra provenire dalla direzione, con toni urgenti e richieste di pagamento o di cambio IBAN “improrogabili”. La forza dell’attacco sta nella verosimiglianza: firme corrette, loghi, riferimenti a pratiche in corso, tempi strettissimi.

Visto l’elevato numero di incidenti di questo tipo, abbiamo scritto un articolo di approfondimento con segnali da riconoscere e misure operative: ti invitiamo a leggerlo qui.

Falso fornitore/cambio IBAN

Lo schema è affine ma parte dal “fornitore”: arriva una comunicazione che notifica un cambio IBAN “per ragioni amministrative”. L’email replica tono e formati reali (numero d’ordine, riferimenti a consegne, firma del referente commerciale). La mossa corretta è sospendere l’operazione e contattare il fornitore tramite numeri già noti.

HR e selezioni: CV infetti e raccolta dati

Nel reparto HR il pretesto è la candidatura. Arrivano CV con allegati malevoli o link a “portfolio” ospitati su domini sospetti; in parallelo, si chiedono dati personali con il pretesto di velocizzare l’assunzione.

Qui è decisivo un flusso controllato: aprire i file solo in ambiente sicuro, accettare candidature tramite canali ufficiali, evitare scambi diretti su indirizzi non aziendali.

Service desk/IT: richiesta reset password e takeover account

Il finto help desk contatta l’utente per “verifiche tecniche” e propone un reset password o l’installazione di un tool di assistenza remota. A volte chiede di condividere un codice OTP “per confermare l’identità”. La difesa è procedurale: il supporto parte solo da ticket ufficiale, e nessuno — interno o esterno — può richiedere credenziali o OTP. Se un contatto insiste, si interrompe e si riapre la conversazione dal canale previsto.

Qual è una misura efficace per difendersi dal social engineering?

Oltre alle misure di prevenzione già richiamate qui sopra, ci sono scelte operative che fanno la differenza ogni giorno.

Formazione cybersecurity aziendale

Il social engineering non forza una porta tecnica: entra dalle persone. Un personale non adeguatamente formato diventa il punto più facile da colpire; un personale allenato diventa la prima linea che ferma l’inganno. Per questo la formazione sulla cybersecurity aziendale dovrebbe essere tra le prime misure da adottare, in organizzazioni di qualsiasi dimensione.

Quando la formazione è concreta (casi reali, esercitazioni, simulazioni anti-phishing, aggiornamenti cadenzati) la superficie d’attacco si restringe: la stessa email che ieri avrebbe ottenuto un clic oggi genera una verifica; la stessa telefonata urgente porta a un richiamo su un numero ufficiale. È così che si costruisce resilienza: con abitudini corrette e canali di segnalazione praticati ogni giorno.

Educare il personale aziendale è di tale importanza che è diventato anche un requisito normativo: la Direttiva NIS2, infatti, richiede programmi periodici di formazione per dipendenti e management, riconoscendo che l’impreparazione del personale è uno dei principali punti deboli della sicurezza aziendale.

Per trasformare questi principi in pratica, è disponibile un corso di formazione di cybersecurity per dipendenti e management allineato ai requisiti NIS2.

Le soluzioni formative di Comitel

Offriamo diverse soluzioni formative pensate per soddisfare le esigenze di ogni azienda, tra cui:

- Workshop e seminari. Sessioni interattive su misura che coprono tematiche cruciali come la gestione delle vulnerabilità, la sicurezza dei dati e le strategie di risposta agli incidenti.

- E-Learning e moduli online. Piattaforme di apprendimento a distanza che permettono ai dipendenti di formarsi a proprio ritmo, con contenuti aggiornati e accessibili da qualsiasi dispositivo.

- Simulazioni di phishing. Esercitazioni pratiche che testano la capacità dei dipendenti di riconoscere e reagire a tentativi di phishing, rafforzando così le loro competenze in modo dinamico.

Altre misure per difendersi dal social engineering

Oltre alla formazione aziendale in cybersecurity, altre misure che aiutano a difendersi dal social engineering sono:

- La crittografia dei documenti, con controllo degli accessi, tracciamento e possibilità di revocare l’apertura anche dopo l’invio. Questa soluzione limita i danni quando un file viene richiesto o condiviso con un pretesto: il dato resta sotto controllo anche fuori dall’azienda.

- Le simulazioni anti-phishing, programmate con cadenza regolare, trasformano la teoria in pratica: misurano tassi di clic e segnalazione, fanno emergere le aree più esposte e, nel tempo, alzano la soglia di attenzione del personale.

- Le soluzioni di autenticazione a due fattori (2FA) possono ridurre l’efficacia dei furti di credenziali: anche quando un messaggio ingannevole convince qualcuno a rivelare la password, il secondo fattore blocca l’accesso agli account critici (posta, VPN, strumenti amministrativi e finanziari). Se vuoi approdondire l’argomento, leggi il nostro articolo: Doppia autenticazione: perché è sempre più essenziale.

Gli attacchi informatici sono la nuova normalità

Nel mondo di oggi, gli attacchi informatici sono la nuova normalità. Non ci sono imprese tanto piccole oppure tanto di nicchia da potersi considerare fuori delle mire degli hacker. La domanda da porsi non è più se arriverà un tentativo di attacco, ma quando.

Per affrontare queste sfide, è essenziale adottare misure preventive e proattive, solo così si potrà rafforzare la resilienza aziendale contro le minacce informatiche e tutelare la continuità operativa.