Il Rapporto Clusit rappresenta il documento più importante in Italia sulla sicurezza informatica Il Rapporto…

Truffa del CEO BEC: cos’è e come riconoscerla

AGGIORNATO A LUGLIO 2025

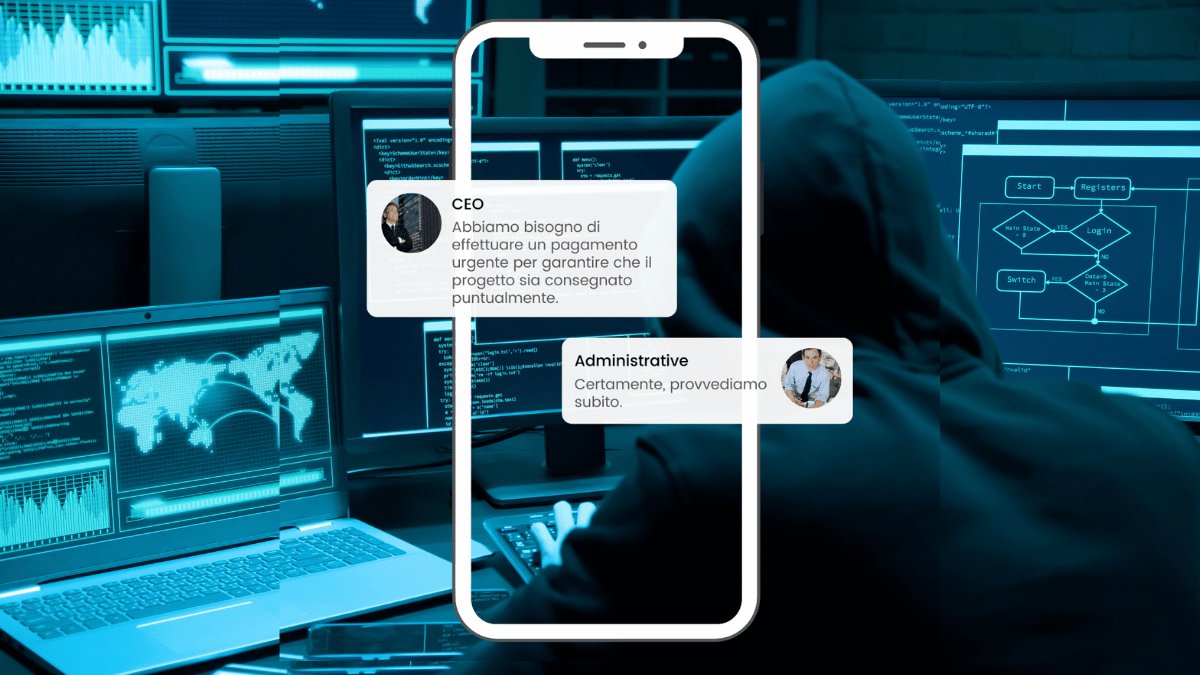

La truffa del CEO BEC (Business Email Compromise) è un attacco informatico mirato in cui un criminale informatico si finge un dirigente aziendale – spesso il CEO o il CFO – per ingannare i dipendenti e convincerli a eseguire bonifici fraudolenti o condividere informazioni riservate.

Attraverso tecniche di ingegneria sociale e spoofing, l’attaccante invia e-mail che sembrano legittime e urgenti, inducendo la vittima ad agire rapidamente senza verifiche.

In questo articolo esamineremo come funziona una truffa BEC e quali segnali aiutano a riconoscerla, analizzeremo le conseguenze economiche e reputazionali per le aziende colpite e ti mostreremo le strategie per prevenirla. Approfondiremo inoltre le varianti più diffuse, le tecniche utilizzate dai cybercriminali e il ruolo cruciale della formazione del personale per ridurre il rischio di cadere vittima di questi attacchi.

Cos’è la truffa del CEO BEC

La compromissione della posta elettronica aziendale è un tipo di crimine informatico in cui il truffatore utilizza la posta elettronica per indurre qualcuno a inviare denaro o a divulgare informazioni aziendali riservate.

La truffa del CEO, nota anche come BEC (Business Email Compromise), è una di queste minacce e si manifesta quando un criminale informatico si finge un dirigente aziendale, spesso utilizzando un indirizzo email contraffatto o compromesso, per indurre un dipendente fidato a compiere un’azione urgente e riservata: solitamente l’esecuzione di un bonifico o l’invio di dati riservati.

Questi attacchi non sono improvvisati: i cybercriminali studiano attentamente l’organizzazione, osservano le gerarchie interne, analizzano i flussi approvativi e le abitudini comunicative dei vertici aziendali. L’obiettivo è costruire un messaggio credibile, che sembri provenire da un indirizzo email noto o perfettamente camuffato, con richieste urgenti e riservate. In alcuni casi, viene usata anche una reale casella di posta compromessa, rendendo l’inganno ancora più difficile da rilevare.

È una truffa sofisticata, che punta sull’autorevolezza percepita del mittente e sull’urgenza simulata del messaggio.

A differenza del phishing tradizionale, che può essere intercettato da filtri automatici, gli attacchi BEC si basano sull’inganno psicologico e sull’interazione umana, rendendoli molto più difficili da individuare.

Esistono diverse varianti della truffa del CEO BEC, tra cui:

- CEO fraud, dove l’attacco arriva da un falso CEO;

- Invoice fraud, che simula una fattura reale da un fornitore;

- Account compromise, in cui l’indirizzo email legittimo è stato violato per inviare ordini di pagamento dall’interno.

Secondo i dati del FBI Internet Crime Report, la BEC è tra le truffe più redditizie a livello globale, con perdite aziendali stimate in miliardi di dollari ogni anno. In Italia, il fenomeno è in crescita e riguarda sempre più spesso anche le piccole e medie imprese, considerate bersagli facili per via della minore preparazione in ambito di cybersecurity e della scarsa consapevolezza del personale.

Come funziona una truffa del CEO BEC?

Come la maggior parte degli attacchi phishing, anche le truffe BEC presentano una serie di caratteristiche tipiche, che dovrebbero far drizzare le antenne agli utenti nel caso in cui tali email dovessero riuscire a raggiungere le caselle di posta elettronica aziendali:

- Dirigenti aziendali di alto livello che richiedono informazioni insolite. Se viene del tutto naturale rispondere prontamente a un’email proveniente dai piani alti dell’azienda, è bene soffermarsi un momento a valutare se la richiesta che ci viene fatta nel messaggio sia legittima oppure potrebbe nascondere qualcosa di strano.

- Raccomandazioni a mantenere confidenziale la comunicazione. Nella truffa del CEO BEC, i cybercriminali raccomandano spesso alle vittime, di mantenere segreta la comunicazione appena ricevuta e di comunicare solo via email.

- Richieste che bypassano i canali tradizionali.La maggior parte delle aziende dispone di sistemi di contabilità, all’interno di cui deve transitare qualsiasi fattura o pagamento, indipendentemente da quanto urgente sia la richiesta. Quando questi canali vengono bypassati da un’email che proviene direttamente dalla direzione aziendale, come ad esempio un bonifico urgente da pagare il prima possibile, è bene fare molta attenzione.

- Testo del messaggio scritto in un italiano impreciso o date scritte in un formato insolito.In generale, la presenza di date scritte in un formato americano ad esempio, del tipo mese-giorno-anno, anziché italiano, oppure la presenza di frasi che suonano come fossero state scritte da una persona non italiana, deve far scattare subito un campanello d’allarme, perché sono segni piuttosto comuni in questo genere di truffe.

Qual è la differenza fra phishing e truffa BEC?

A differenza del phishing tradizionale, che si basa su campagne massive inviate a un numero elevatissimo di destinatari con messaggi generici e spesso facilmente intercettati dai filtri anti-spam, la truffa del CEO BEC adotta un approccio molto più mirato e sofisticato. Nel phishing, l’obiettivo è solitamente quello di rubare credenziali o diffondere malware attraverso link o allegati infetti. Gli attacchi BEC, invece, sono chirurgici: si fondano su una fase preliminare di ricognizione, su una sostituzione di identità molto accurata e l’utilizzo di comunicazioni perfettamente contestualizzate. Per questo motivo risultano estremamente difficili da rilevare, anche per i sistemi di sicurezza più avanzati.

Le fasi di una truffa del CEO BEC

Una truffa BEC ben congegnata si sviluppa solitamente in più fasi, che combinano ingegneria sociale, tecniche di spoofing e una profonda conoscenza del funzionamento interno dell’azienda bersaglio. Ogni passaggio è studiato per aumentare le probabilità di successo e per eludere i controlli aziendali, anche quelli più sofisticati.

- Ricognizione

Tutto inizia con una fase silenziosa ma strategica: la raccolta di informazioni. I truffatori analizzano nel dettaglio l’organizzazione, ricostruendone l’organigramma, i ruoli chiave, i flussi di approvazione dei pagamenti e lo stile comunicativo tipico di dirigenti e responsabili. Questa fase avviene principalmente tramite fonti pubbliche come LinkedIn, il sito aziendale, articoli di stampa, ma anche attraverso fughe di dati precedenti o email compromesse.

Ad esempio, se su LinkedIn un impiegato ha condiviso una promozione interna a CFO, i cybercriminali possono sfruttare questa informazione per preparare un attacco più credibile, sapendo a chi scrivere e in che momento farlo.

- Impersonificazione e pretesto

Una volta raccolte le informazioni necessarie, l’attaccante costruisce un’identità credibile. Può avvalersi dello spoofing del dominio aziendale (es. invece di @azienda.it, crea @azlenda.it) oppure, nei casi più gravi, compromette direttamente un account reale tramite phishing o credenziali rubate.

Da questa identità falsa o compromessa, parte una comunicazione perfettamente contestualizzata: un’email che imita tono, firma, urgenza e modalità comunicative del mittente originale. Il messaggio può contenere un pretesto plausibile, come una fusione aziendale in corso, una trattativa riservata con un cliente strategico o un pagamento “confidenziale” da eseguire a breve.

- Esecuzione dell’attacco

L’email arriva spesso a un membro dell’amministrazione o dell’ufficio contabile, con toni decisi e urgenti: “Mi serve che tu effettui questo bonifico oggi stesso. Non è possibile coinvolgere altri, te ne parlerò di persona appena posso.”

La comunicazione è pensata per far leva su emozioni come il senso del dovere, l’urgenza, la paura di un errore e l’autorità gerarchica. Questo porta spesso il destinatario a bypassare le normali procedure di controllo o a non consultarsi con i colleghi, pensando di agire correttamente.

- Realizzazione della truffa

Quando la vittima esegue la richiesta – che si tratti di un bonifico su un conto estero, l’invio di dati sensibili o il cambio dell’IBAN di un fornitore – la truffa è completata. A quel punto, il danno è fatto: i fondi sono difficilmente recuperabili e i dati potrebbero essere già stati rivenduti o utilizzati per ulteriori attacchi.

Quali sono le conseguenze economiche e legali di un attacco BEC?

Le truffe BEC (Business Email Compromise) hanno un impatto economico considerevole, tanto da essere classificate tra le frodi informatiche più dannose al mondo. Secondo l’FBI Internet Crime Report, solo nel 2023, le aziende statunitensi hanno perso oltre 2,9 miliardi di dollari a causa di attacchi BEC. Anche in Europa il fenomeno è in forte crescita e coinvolge sempre più frequentemente piccole e medie imprese, spesso meno strutturate per rilevare e contrastare queste minacce.

Secondo un’analisi di Abnormal Security, il valore medio di un bonifico fraudolento si attesta tra i 20.000 e i 50.000 euro, ma nei casi più gravi può superare anche il milione di euro.

Chi è il responsabile?

Ma oltre alla perdita economica immediata, le aziende colpite si trovano a dover affrontare un’altra questione spinosa: chi è responsabile se il bonifico parte? In caso di truffa riuscita, il primo impulso è quello di attribuire la colpa all’impiegato che ha eseguito l’operazione. Tuttavia, dal punto di vista legale, la responsabilità è quasi sempre riconducibile all’azienda, soprattutto se non è stato predisposto un adeguato sistema di formazione interna, procedure di verifica a doppio controllo o strumenti tecnici di protezione. Non avere processi strutturati espone il management a rischi reputazionali e legali, soprattutto in caso di controllo da parte dell’Autorità Garante o di un audit interno.

Come denunciare l’accaduto?

Nel caso in cui l’azienda si accorga di essere stata vittima di una truffa del CEO BEC, è fondamentale agire tempestivamente. La prima cosa da fare è contattare immediatamente la propria banca per tentare il blocco del bonifico, se ancora possibile. Successivamente, è necessario sporgere denuncia presso la Polizia Postale, fornendo tutte le informazioni utili all’indagine, come le email ricevute, eventuali conversazioni e coordinate bancarie del destinatario. In alternativa o in aggiunta, si può segnalare l’incidente al CSIRT Italia (Computer Security Incident Response Team), l’organo tecnico dell’ACN dedicato alla gestione degli incidenti informatici, compilando l’apposito modulo sul loro sito.

Formazione del personale: il ruolo decisivo degli utenti

Le truffe BEC sfruttano le vulnerabilità umane più ancora di quelle tecniche. Per questo motivo, la formazione del personale è una delle difese più efficaci e, al tempo stesso, più trascurate.

Molti attacchi andrebbero a vuoto se chi riceve l’email sapesse riconoscere i segnali d’allarme: l’urgenza immotivata, il tono perentorio, il mittente “familiare” ma con un indirizzo alterato, o la richiesta insolita di trasferimenti di denaro fuori procedura. Spesso basta una pausa di pochi secondi per sollevare il dubbio e chiedere conferma. Ma perché questo accada, è necessario che i dipendenti abbiano ricevuto una formazione specifica su questo tipo di attacco e abbiano ben chiari i protocolli da seguire.

Come addestrare il personale contro le truffe BEC

Un percorso formativo efficace deve includere:

- Simulazioni pratiche di attacchi BEC, per aiutare i dipendenti a riconoscere i segnali critici in situazioni realistiche.

- Linee guida operative, chiare e accessibili, su cosa fare in caso di dubbio e a chi rivolgersi.

- Sessioni di aggiornamento periodico, per mantenere alta l’attenzione e allinearsi alle evoluzioni delle minacce.

Il corso di cybersecurity per il personale aziendale di Comitel

Per rispondere a questa esigenza, abbiamo progettato un corso e-learning base di cybersecurity, pensato appositamente per i dipendenti aziendali. Il corso è:

- Semplice e pratico, adatto a tutti, anche a chi non ha competenze tecniche;

- In linea con i requisiti della Direttiva NIS2;

- Flessibile, accessibile online in qualsiasi momento;

- Certificato, con test finale e rilascio di attestato;

- Arricchito da materiale extra (slide + guida alla 2FA) per consolidare i concetti appresi.

Chi desidera può anche attivare sessioni di formazione in presenza, personalizzate in base al contesto aziendale e alla sensibilità dei ruoli coinvolti. SCOPRI TUTTO QUI

Buone pratiche per difendersi dalla truffa del CEO BEC

Oltre alla formazione del personale, proteggersi dalle truffe BEC richiede un mix di misure tecniche, processuali e culturali ordinate in modo coerente e definitivo.

Tra le azioni più efficaci troviamo:

- L’implementazione dei protocolli SPF, DKIM e DMARC, che aiutano a verificare l’autenticità del dominio del mittente e a prevenire attacchi basati su email falsificate.

- L’adozione dell’autenticazione a più fattori (MFA), preferibilmente con sistemi resistenti al phishing, per proteggere gli account anche in caso di compromissione delle credenziali.

- L’introduzione di procedure interne per validare richieste anomale, ad esempio richiedendo una doppia conferma o un controllo incrociato prima di autorizzare pagamenti urgenti o non ordinari.

- Il monitoraggio degli accessi e delle attività, tramite strumenti capaci di rilevare comportamenti sospetti (come accessi da IP insoliti o invii massivi di email), che possono essere segnali di compromissione in corso.

- Impostare un sistema di convalida per le richieste di pagamento.

Stabilire una procedura di conferma per le richieste di trasferimento fondi, attraverso canali diversi dalle email, come una telefonata o una conferma di persona.

Queste misure tecniche devono essere accompagnate da un cambio culturale all’interno dell’azienda, che favorisca la consapevolezza e la collaborazione tra dipendenti e reparti, in particolare tra chi gestisce i pagamenti e chi si occupa di sicurezza informatica.

Un ulteriore elemento di spinta è rappresentato dalla Direttiva NIS2, che impone alle organizzazioni rientranti tra i soggetti obbligati una serie di misure di sicurezza specifiche, tra cui proprio la formazione del personale, l’implementazione di controlli tecnici avanzati, la gestione del rischio e la segnalazione tempestiva degli incidenti. Anche per le aziende non obbligate, adeguarsi agli standard richiesti dalla NIS2 rappresenta una scelta strategica per aumentare la propria resilienza e prevenire danni economici e reputazionali.

Conclusioni

La truffa del CEO BEC rappresenta una minaccia concreta e in continua evoluzione per tutte le aziende, indipendentemente dalle dimensioni o dal settore. L’elemento che rende questo tipo di attacco particolarmente pericoloso è la sua capacità di aggirare le difese tecnologiche puntando direttamente sull’anello più debole della catena: l’essere umano.

Prevenire una truffa BEC richiede un approccio multilivello, in cui tecnologia, procedure interne e consapevolezza degli utenti lavorano insieme per ridurre i rischi. Nessuna misura da sola è sufficiente: solo una strategia integrata può davvero fare la differenza.

In questo contesto, Comitel supporta le aziende nella costruzione di un sistema di difesa efficace, attraverso soluzioni di protezione della posta elettronica, analisi delle vulnerabilità, piani di risposta agli incidenti e programmi formativi in linea con le indicazioni della Direttiva NIS2. Il nostro obiettivo è fornire un affiancamento concreto, modulato sulle reali esigenze dell’organizzazione.

Per chi desidera capire come proteggersi da queste minacce o valutare il proprio livello di esposizione, è possibile richiedere una consulenza personalizzata e avviare un percorso di adeguamento concreto, sostenibile e su misura.